IT forenzní analýza: principy, postupy a příklady z praxe

Všichni to známe z detektivek (ať už televizních, nebo knižních) – oznamovatel hlásí nález těla v blíže neurčitém místě, přijíždí vyšetřovatelé (analytici – osoby v bílých overalech) , kteří mají zjistit co se stalo a najít pachatele trestného činu… Jak to funguje v IT?

IT forenzní analýza je oblast, která se zabývá vyšetřováním, sběrem, analyzováním a interpretací digitálních důkazů. Tyto důkazy jsou často klíčové při vyšetřování počítačových trestných činů, úniku informací, průniku do systémů nebo jiných kybernetických incidentů. IT forenzní analýza umožňuje zjistit, co se stalo, jak k tomu došlo, a identifikovat odpovědné osoby.

Tento článek přiblíží principy a postupy forenzní analýzy, příklady důležitých dat, spolupráci s policií a úřady a ukázky výsledků, které lze z takových analýz získat. Nelze jej brát jako univerzální návod u každého jednotlivého případu může být postup a stav jiný.

Principy IT Forenzní Analýzy

Forenzní analýza v IT je založena na několika klíčových principech:

- Integrita důkazů: Aby byly důkazy použitelné u soudu, musí zůstat neporušené. To znamená, že je třeba dbát na to, aby se nezměnily nebo nebyly ovlivněny při vyšetřování. Často se vytváří kopie dat, zatímco originální data jsou chráněna.

- Řetězec důkazů (Chain of Custody): Každý důkaz musí být pečlivě zdokumentován. Je nezbytné sledovat, kdo s ním přišel do styku, kdy a jakým způsobem, aby se vyloučila manipulace.

- Zachování důvěrnosti a soukromí: Při forenzní analýze je často přístup ke citlivým údajům. Je důležité respektovat soukromí a právní předpisy, které se na tuto oblast vztahují.

- Opakovatelnost analýzy: Veškeré postupy a výsledky musí být zaznamenány tak, aby jiný odborník mohl dosáhnout stejných závěrů stejnou metodologií.

Postupy Forenzního Vyšetřování

- Identifikace incidentu: Prvním krokem je identifikace, že došlo k bezpečnostnímu incidentu. To zahrnuje shromažďování informací o podezřelé aktivitě, které mohou naznačovat kybernetický útok, únik dat nebo neoprávněný přístup.

- Zachycení důkazů: Důkazy jsou získávány z různých zdrojů, například z počítačů, serverů, mobilních zařízení a dalších úložišť dat. Technici vytvářejí bitové kopie pevných disků a dalších médií, aby zajistili, že originální data zůstanou neporušená.

- Analýza dat: V této fázi se analyzují získané informace. Forenzní analytici zkoumají například časové značky, protokoly o přístupech, soubory smazané nebo upravené uživateli a další metadata.

- Interpretace výsledků: Analytik vyhodnocuje data a vyvozuje závěry, které mohou být použity při vyšetřování. Zde je možné zjistit například, kdo se pokusil do systému proniknout, jakou metodu útoku použil, a zda byly kompromitovány nějaké citlivé informace.

- Vytvoření forenzní zprávy: Na základě analýzy a interpretace je vypracována komplexní zpráva, která shrnuje všechny klíčové nálezy. Tato zpráva musí být strukturovaná, srozumitelná a obsahovat všechny důležité detaily a důkazy.

Příklady Forenzních Dat

Forenzní data mohou zahrnovat široké spektrum digitálních informací, které mohou sloužit jako důkazy:

- Protokoly událostí (logy): Záznamy o přístupech, změnách a aktivitě na serverech, počítačích či síťových zařízeních.

- Emailová komunikace: Zprávy mezi uživateli, které mohou obsahovat informace o plánovaných útocích nebo vynesení citlivých dat.

- Historie internetových prohlížečů: Údaje o navštívených webových stránkách, které mohou ukázat, jak se uživatelé pohybovali online.

- Smazané soubory: I smazaná data lze obnovit a analyzovat, což může odhalit pokusy o odstranění důkazů.

- Obsah operační paměti (RAM): Data uložená v paměti v reálném čase, která mohou obsahovat hesla, klíče nebo jiné citlivé informace.

A mnohé další důkazy – toto je jen demonstrativní výčet. Každý analytik chce maximální možný počet důkazů o tom, co se dělo. Tím si „skládá obrázek“ a zpřesňuje své výsledky o provedených akcích.

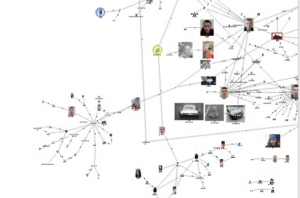

Příklad zmapování sítě kybernetického útoku ve formě podvodů:

Zdroj – Přednáška pplk. O. Kapr – PČR

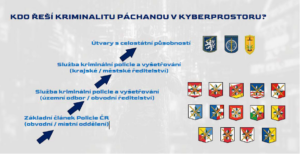

Součinnost s policií a úřady

Při vyšetřování kybernetických incidentů je nezbytná spolupráce s policií a regulačními orgány. Policie může požadovat odbornou forenzní analýzu, aby zajistila důkazy pro vyšetřování a stíhání pachatelů. V některých případech je také nezbytné konzultovat s právními experty ohledně postupů, aby bylo zajištěno, že všechny kroky jsou v souladu s právními předpisy, včetně GDPR.

Příklad vyřešeného podvodného jednání:

Zdroj – Přednáška pplk. O. Kapr – PČR

Výsledky Forenzní Analýzy: Příklady z Praxe

- Odhalení útoku zevnitř: V jednom případě IT forenzní analýza prokázala, že zaměstnanec stahoval a exportoval důvěrná data společnosti. Prohlídka logů a historie úprav souborů odhalila neoprávněné aktivity, které vedly k jeho usvědčení.

- Zmapování průniku do systému: V případě kybernetického útoku bylo z analýzy logů a síťové aktivity možné přesně určit, kdy a jakým způsobem útočník získal přístup do systému. Díky tomu bylo možné zabránit dalšímu šíření útoku a identifikovat potenciální bezpečnostní slabiny.

- Odhalení phishingového podvodu: Při vyšetřování phishingového útoku se forenzním specialistům podařilo vystopovat zdroj podvodných emailů a zmapovat celé řetězce, které vedly k finančním ztrátám. Analýza emailové komunikace a historie prohlížeče pomohla najít oběti a zajistit další důkazy.

Závěr

IT forenzní analýza je klíčovým nástrojem pro vyšetřování a řešení kybernetických incidentů. Zajišťuje, že digitální důkazy mohou být použity u soudu a pomáhá odhalit pachatele trestných činů. Díky pokročilým technikám a přístupu k moderním nástrojům mohou forenzní analytici účinně bojovat proti počítačové kriminalitě a zajišťovat, že digitální důkazy jsou přesné, relevantní a spolehlivé.